Vlad Krasen

0

4971

338

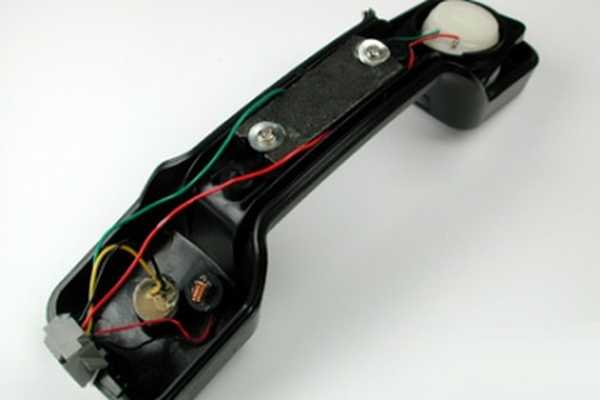

Po otwarciu telefonu widać, że technologia w środku jest bardzo prosta. Prostota konstrukcji sprawia, że system telefoniczny jest podatny na potajemne podsłuchiwanie.

Po otwarciu telefonu widać, że technologia w środku jest bardzo prosta. Prostota konstrukcji sprawia, że system telefoniczny jest podatny na potajemne podsłuchiwanie. - Podsłuchy pojawiają się cały czas w filmach szpiegowskich i kryminalnych. Szpiedzy i gangsterzy wiedzą, że wróg nasłuchuje, więc rozmawiają kodem przez telefon i wypatrują błędów. W prawdziwym świecie możemy niewiele myśleć o podsłuchiwaniu. W większości przypadków zakładamy, że nasze linie telefoniczne są bezpieczne. W większości przypadków tak jest, ale tylko dlatego, że nikomu nie zależy na tym, aby nasłuchiwać. Jeśli ludzie chcieliby podsłuchiwać, mogli łatwo podłączyć się do prawie każdej linii telefonicznej.

W tym artykule przyjrzymy się praktyce podsłuchiwania, aby zobaczyć, jakie to proste. Przyjrzymy się także kilku różnym rodzajom podsłuchów, dowiemy się, kto podsłuchuje linie telefoniczne i przeanalizujemy przepisy regulujące tę praktykę.

Aby dowiedzieć się, jak działa podsłuch, musisz najpierw zrozumieć podstawy telefonów. Jeśli spojrzysz na przewód telefoniczny, zobaczysz, jak prosta jest technologia telefoniczna. Kiedy odetniesz zewnętrzną osłonę, znajdziesz dwa miedziane druty, jeden w zielonym, a drugi w czerwonym. Te dwa przewody stanowią znaczną część ścieżki między dowolnymi dwoma telefonami.

Wewnątrz standardowego przewodu telefonicznego znajdziesz czerwony i zielony przewód. Te przewody tworzą obwód podobny do tego, który można znaleźć w latarce. Podobnie jak w latarce, obwód ma ujemnie naładowany koniec i dodatnio naładowany koniec. W przewodzie telefonicznym zielony przewód łączy się z dodatnim końcem, a czerwony przewód łączy się z ujemnym końcem. .com

Wewnątrz standardowego przewodu telefonicznego znajdziesz czerwony i zielony przewód. Te przewody tworzą obwód podobny do tego, który można znaleźć w latarce. Podobnie jak w latarce, obwód ma ujemnie naładowany koniec i dodatnio naładowany koniec. W przewodzie telefonicznym zielony przewód łączy się z dodatnim końcem, a czerwony przewód łączy się z ujemnym końcem. .com Miedziane druty przekazują fluktuujące fale dźwiękowe twojego głosu jako zmienny prąd elektryczny. Firma telefoniczna przesyła ten prąd przewodami, które są podłączone do głośnika i mikrofonu telefonu. Kiedy mówisz do słuchawki, dźwięk powoduje wahania ciśnienia powietrza, które poruszają membraną mikrofonu do przodu i do tyłu. Mikrofon jest podpinany tak, że zwiększa lub zmniejsza opór (na prądzie płynącym przez przewód) w synchronizacji z wahaniami ciśnienia powietrza odczuwanymi przez membranę mikrofonu.

Zmienny prąd płynie do odbiornika w telefonie na drugim końcu i porusza sterownik głośnika telefonu. Sercem przetwornika jest elektromagnes, który jest przymocowany do membrany i zawieszony przed magnesem naturalnym. Drut przenoszący zmienny prąd elektryczny owija się wokół elektromagnesu, nadając mu pole magnetyczne, które odpycha go od naturalnego magnesu. Gdy napięcie prądu wzrasta, magnetyzm elektromagnesu wzrasta i odsuwa się on dalej od magnesu naturalnego. Kiedy napięcie spada, cofa się. W ten sposób zmieniający się prąd elektryczny porusza membranę głośnika do przodu i do tyłu, odtwarzając dźwięk odbierany przez mikrofon na drugim końcu..

Na swojej drodze przez globalną sieć telefoniczną prąd elektryczny jest zamieniany na informacje cyfrowe, dzięki czemu można je szybko i skutecznie przesyłać na duże odległości. Ale ignorując ten etap procesu, możesz myśleć o połączeniu telefonicznym między tobą a przyjacielem jako o jednym bardzo długim obwodzie, który składa się z pary miedzianych przewodów i tworzy pętlę. Jak w przypadku każdego obwodu, możesz podłączyć więcej masa (komponenty zasilane z obwodu) w dowolnym miejscu na linii. To właśnie robisz, podłączając dodatkowy telefon do gniazdka w domu.

To bardzo wygodny system, ponieważ jest łatwy w instalacji i utrzymaniu. Niestety jest też bardzo łatwy do nadużyć. Obwód prowadzący twoją rozmowę biegnie z twojego domu, przez twoją okolicę i przez kilka rozdzielni między tobą a telefonem po drugiej stronie. W dowolnym momencie na tej ścieżce ktoś może dodać nowe obciążenie do płytki drukowanej, w ten sam sposób, w jaki można podłączyć nowe urządzenie do przedłużacza. W przypadku podsłuchu obciążenie jest urządzeniem, które przekształca obwód elektryczny z powrotem na dźwięk rozmowy.

To wszystko jest podsłuchiwanie - podłączenie urządzenia podsłuchowego do obwodu przenoszącego informacje między telefonami. W następnych kilku sekcjach przyjrzymy się kilku konkretnym podsłuchom i dowiemy się, gdzie są one podłączone do obwodu.

-

Zawartość- Podstawowe techniki podsłuchu

- Podsłuch: błędy i taśma

- Podsłuch kiedyś i teraz

Widzieliśmy, że podłączenie przewodu jest czymś w rodzaju podłączenia urządzenia do obwodu elektrycznego biegnącego przez Twój dom. Po podłączeniu urządzenia do ściany, urządzenie pobiera energię z prądu elektrycznego płynącego w tym obwodzie. Prąd w linii telefonicznej również zapewnia moc, ale przenosi również informacje - wzór wahań prądu, który reprezentuje wahania ciśnienia powietrza w falach dźwiękowych. ZA podsłuch to urządzenie, które potrafi zinterpretować te wzorce jako dźwięk.

Jednym prostym rodzajem podsłuchu jest zwykły telefon. W pewnym sensie podsłuchujesz własną linię telefoniczną za każdym razem, gdy podłączasz inny telefon w domu. Nie jest to oczywiście uważane za podsłuchiwanie, ponieważ nie ma w tym nic tajemniczego.

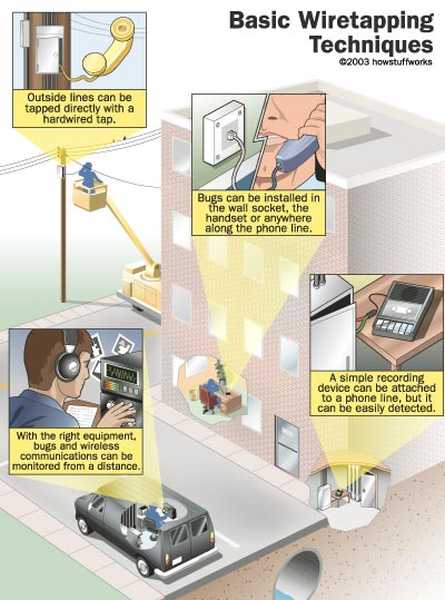

Podsłuchowcy robią to samo, ale starają się ukryć podsłuch przed osobą, którą szpiegują. Najłatwiej to zrobić, podpinając telefon gdzieś na odcinku linii biegnącej poza domem. Aby skonfigurować telefon do podsłuchiwania, podsłuchiwanie po prostu wycina jedną z wtyczek modułowych (część wkładaną do gniazda) z kawałka przewodu telefonicznego, aby odsłonić czerwony i zielony przewód. Następnie zaczep podłącza drugi koniec przewodu do telefonu i dołącza odsłonięte przewody do dostępnego, odsłoniętego punktu na zewnętrznej linii telefonicznej.

Dzięki temu połączeniu podsłuchiwacz może używać wiersza podmiotu na wszystkie sposoby, w jaki podmiot go używa. Podsłuchujący może słyszeć rozmowy i wykonywać połączenia. Większość podsłuchów wyłącza jednak mikrofon podsłuchu, więc działa on tylko jako urządzenie nasłuchowe. W przeciwnym razie podmiot usłyszałby oddech podsłuchu i zostałby powiadomiony o podsłuchu.

Ten rodzaj podsłuchu jest łatwy do zainstalowania, ale ma kilka poważnych wad, jeśli jesteś szpiegiem. Przede wszystkim szpieg musiałby wiedzieć, kiedy podmiot będzie używał telefonu, aby mógł być obecny podczas rozmowy. Po drugie, szpieg musiałby pozostać przy podsłuchu, żeby usłyszeć, co się dzieje. Oczywiście trudno jest przewidzieć, kiedy ktoś odbierze telefon, a kręcenie się po skrzynce narzędziowej firmy telekomunikacyjnej nie jest najbardziej tajną strategią podsłuchiwania.

Z tych powodów szpiedzy zazwyczaj używają bardziej wyrafinowanej technologii podsłuchu, aby podsłuchiwać obiekt. W następnej sekcji przyjrzymy się głównym typom urządzeń do podsłuchiwania, aby zobaczyć, jak szpiedzy nasłuchują bez zdmuchiwania ich przykrywki.

Sprzęt do podsłuchiwania obejmuje podsłuchy elektroniczne, dyktafony aktywowane głosem i odbiorniki radiowe. Dowiedz się o urządzeniach do podsłuchów i monitoringu elektronicznym.

Sprzęt do podsłuchiwania obejmuje podsłuchy elektroniczne, dyktafony aktywowane głosem i odbiorniki radiowe. Dowiedz się o urządzeniach do podsłuchów i monitoringu elektronicznym. W ostatniej sekcji widzieliśmy, że najprostszym podsłuchem jest standardowy telefon podpięty do przewodów zewnętrznej linii telefonicznej. Główny problem z tym systemem polega na tym, że szpieg musi pozostać przy telefonie, aby usłyszeć rozmowę podmiotu. Istnieje kilka systemów spustowych, które pozwalają obejść ten problem.

Najprostszym rozwiązaniem jest podłączenie jakiegoś rejestrator do linii telefonicznej. Działa tak jak automatyczna sekretarka - odbiera sygnał elektryczny z linii telefonicznej i koduje go jako impulsy magnetyczne na taśmie audio. Szpieg może to zrobić dość łatwo za pomocą zwykłego magnetofonu i trochę kreatywnego okablowania. Jedynym problemem jest to, że szpieg musi stale nagrywać na taśmie, aby przechwytywać rozmowy. Ponieważ większość kaset ma tylko 30 lub 45 minut taśmy po obu stronach, to rozwiązanie nie jest dużo lepsze niż podstawowy podsłuch.

Aby to działało, szpieg potrzebuje komponentu, który uruchomi rejestrator tylko wtedy, gdy podmiot podniesie telefon. Dyktafony aktywowane głosem, przeznaczone do dyktowania, całkiem dobrze spełniają tę funkcję. Gdy tylko ludzie zaczną rozmawiać przez telefon, nagrywarka uruchamia się. Kiedy linia jest martwa, ponownie się wyłącza.

Nawet z tym systemem odbioru taśma dość szybko się wyczerpie, więc szpieg będzie musiał wracać do podsłuchu, aby wymienić kasetę. Aby pozostać w ukryciu, szpiedzy muszą mieć dostęp do zapisanych informacji z odległego miejsca.

Rozwiązaniem jest zainstalowanie pluskwa. Bug to urządzenie, które odbiera informacje dźwiękowe i transmituje je drogą powietrzną, zwykle za pomocą fal radiowych. Niektóre robale mają maleńkie mikrofony, które bezpośrednio wychwytują fale dźwiękowe. Tak jak w każdym mikrofonie, dźwięk ten jest reprezentowany przez prąd elektryczny. W przypadku błędu prąd biegnie do pliku nadajnik radiowy, który przesyła sygnał zmieniający się wraz z prądem. Szpieg ustawia w pobliżu odbiornik radiowy który odbiera ten sygnał i wysyła go do głośnika lub koduje na taśmie.

Bug przechwytuje prąd elektryczny, który reprezentuje twoją rozmowę i przekazuje go do ukrytej stacji odbiorczej szpiega. .com

Bug przechwytuje prąd elektryczny, który reprezentuje twoją rozmowę i przekazuje go do ukrytej stacji odbiorczej szpiega. .com Bug z mikrofonem może wychwycić każdy dźwięk w pomieszczeniu, niezależnie od tego, czy osoba rozmawia przez telefon, czy nie. Ale typowy błąd podsłuchiwania nie potrzebuje własnego mikrofonu, ponieważ telefon już go ma. Jeśli szpieg podłączy błąd w dowolnym miejscu linii telefonicznej, odbiera prąd elektryczny bezpośrednio. Często szpieg podłącza błąd do przewodów znajdujących się w telefonie. Ponieważ ludzie bardzo rzadko zaglądają do swoich telefonów, może to być doskonała kryjówka. Oczywiście, jeśli ktoś szuka podsłuchu, szpieg zostanie bardzo szybko odkryty.

To najlepszy rodzaj podsłuchu dla większości szpiegów. Błędy są tak małe, że podmiot raczej ich nie wykryje, a po ich zainstalowaniu szpieg nie musi wracać na miejsce zbrodni, aby utrzymać je w ruchu. Wszystkie skomplikowane urządzenia nagrywające można trzymać z dala od linii telefonicznych, w ukrytym miejscu. Ale ponieważ odbiornik radiowy musi znajdować się w zasięgu nadajnika, szpieg musi znaleźć ukryte miejsce w pobliżu podsłuchu. Tradycyjnym miejscem odbioru jest furgonetka zaparkowana przed domem badanego.

Oczywiście spędzanie czasu w vanie i słuchanie czyichś rozmów telefonicznych jest dla cywilów całkowicie nielegalne. Ale prawo dla rządu jest trochę bardziej niejasne. W następnej sekcji przyjrzymy się historii podsłuchów rządowych i dowiemy się, jakie problemy dotyczą dzisiejszych podsłuchów.

Nawet w pierwszych dniach telefonów i telegrafów ludzie obawiali się podsłuchiwania. XIX wieku, zanim jeszcze wynaleziono nowoczesny telefon, wiele sądów stanowych w Stanach Zjednoczonych uchwaliło ustawy zabraniające nikomu podsłuchiwania komunikacja telegraficzna. XIX wieku nowoczesny telefon był w powszechnym użyciu - podobnie jak podsłuchy. Od tego czasu podsłuchiwanie cudzej prywatnej rozmowy telefonicznej przez nieupoważnioną osobę jest nielegalne w Stanach Zjednoczonych. W rzeczywistości nagrywanie własnej rozmowy telefonicznej jest nielegalne, jeśli osoba po drugiej stronie nie wie, że ją nagrywasz.

Historycznie rzecz biorąc, prawo nie było tak surowe dla rządu. W 1928 roku Sąd Najwyższy Stanów Zjednoczonych zatwierdził praktykę podsłuchiwania policji i innych urzędników państwowych, chociaż niektóre stany zakazały tego. W latach sześćdziesiątych i siedemdziesiątych ten autorytet został nieco ograniczony. Organy ścigania potrzebują teraz nakaz sądowy do podsłuchiwania prywatnych rozmów, a informacje te mogą być wykorzystane w sądzie tylko w określonych okolicznościach.

Ponadto orzeczenie sądowe pozwoli władzom jedynie na podsłuchiwanie wezwania do pewien okres czasu. Nawet pod taką ścisłą kontrolą praktyka podsłuchiwania przez rząd jest wysoce kontrowersyjna. Zwolennicy wolności obywatelskich zwracają uwagę, że kiedy dotykasz linii telefonicznej, nie tylko naruszasz prywatność podmiotu, ale także jego prywatność..

Wraz z rozwojem Internetu pojawiło się wiele nowych problemów. Modemy wykorzystują linie telefoniczne w taki sam sposób, jak tradycyjne telefony, ale zamiast przesyłać wzór elektryczny reprezentujący dźwięki, przesyłają wzór reprezentujący bity i bajty, które składają się na strony internetowe i pocztę e-mail. Rząd (i inni) mogą przeglądać te informacje za pomocą snifferów pakietów, takich jak system FBI Carnivore. Ponieważ w rzeczywistości nie jest to rozmowa werbalna, komunikacja internetowa nie jest chroniona tymi samymi prawami, które chronią tradycyjne korzystanie z telefonu. Ale w 1986 roku rząd USA uchwalił Ustawa o prywatności w komunikacji elektronicznej (ECPA), rozporządzenie w sprawie podsłuchów chroniące pocztę elektroniczną, pagery i rozmowy telefoniczne.

Wiele organizacji, w tym American Civil Liberties Union (ACLU), uważa, że ECPA nie robi wystarczająco dużo, aby chronić prywatność osób. Zarzucają, że akt ten nie jest tak rygorystyczny, jak starsze przepisy dotyczące podsłuchów. Ich głównym argumentem jest to, że władze mogą monitorować te linie komunikacyjne w znacznie szerszym zakresie okoliczności i że jest zbyt wielu urzędników sądowych, którzy mogą zatwierdzić podsłuch. Ponadto chroniona jest tylko treść komunikatu. Rząd może swobodnie monitorować, kto z kim się komunikuje i jak często.

Szyfrowanie danych technologie pomagają w pewnym stopniu ograniczyć nieautoryzowane podsłuchiwanie, ale wraz z rozszerzaniem się możliwości szyfrowania rosną również techniki podsłuchów. W przyszłości podsłuch prawdopodobnie nie będzie tak łatwy, jak podłączenie telefonu do linii na zewnątrz czyjegoś domu, ale prawie na pewno będzie kontynuowany w takiej czy innej formie. Zawsze, gdy informacje są przesyłane z punktu do punktu, istnieje możliwość, że szpieg przechwyci je po drodze. Jest to prawie nieuniknione w globalnym systemie komunikacyjnym.

Aby dowiedzieć się więcej o tradycyjnym podsłuchiwaniu, nowoczesnym podsłuchiwaniu i kontrowersjach związanych z podsłuchiwaniem rządu, zapoznaj się z linkami na następnej stronie.

Kto stuka?Podsłuchy mają różne kształty i rozmiary. Amatorzy podsłuchiwani to zwykle podglądacze, których ekscytuje się szpiegowaniem innych. Ich metody są stosunkowo niedokładne i wykrywalne (zobacz Czy można wykryć, czy ktoś nielegalnie korzysta z mojej linii telefonicznej ?, aby dowiedzieć się, jak wykryć podsłuch). Na drugim końcu spektrum są organy ścigania - policja, FBI, CIA i inne agencje korzystają z linii telefonicznych, aby zebrać informacje o działalności przestępczej. Mają dostęp do centralnych sieci przełączających w systemie telefonicznym, dzięki czemu mogą łatwo podsłuchiwać telefony bez ich wykrycia. Mają również dostęp do stacji, które przekazują rozmowy telefoniczne, co umożliwia im podsłuchiwanie komunikacji bezprzewodowej. Są jednak ograniczeni przepisami dotyczącymi prywatności, więc nie mogą po prostu nikogo szpiegować w dowolnym momencie (przynajmniej legalnie).

Najbardziej rozpowszechniony profesjonalne podsłuchiwanie toczy się w szpiegostwie przemysłowym. Wiele firm szpieguje się nawzajem, tak jak robią to kraje wojenne. Szpiedzy nasłuchują tajemnic branżowych, biznesplanów i wszelkich innych informacji, które zapewnią ich firmie przewagę nad konkurentem.

Powiązane artykuły

- Jak działają telefony

- Jak działa radio

- Jak działa Carnivore

- Jak działa szyfrowanie

- Jak działa nadzór w miejscu pracy

- Jak działają skanery radiowe

- Czy można wykryć, czy ktoś nielegalnie korzysta z mojej linii telefonicznej??

- Co to jest satelita z dziurką od klucza i co może naprawdę szpiegować?

Więcej świetnych linków

- Podsumowanie ustawy o prywatności w komunikacji elektronicznej z 2000 r

- Światowy problem z podsłuchami i podsłuchiwaniem

- Elektroniczne Centrum Informacji o Prywatności: Podsłuch

- Podsłuch / podsłuch w rozmowach telefonicznych: czy jest powód do niepokoju??

- Znaki ostrzegawcze przed ukrytym podsłuchiwaniem